iSHARE Hub

Austria

How to work with iSHARE Trust Framework

Ein wesentlicher Bestandteil des iSHARE Trust Framework ist die Beschreibung funktionaler Rollen, die die verschiedenen Möglichkeiten darstellen, wie die Organisationen innerhalb eines Data Spaces interagieren können. Diese Rollen, einschließlich der Regeln und Spezifikationen des Frameworks, sind so konzipiert, dass sie die grundlegenden Anforderungen verschiedener Data Spaces erfüllen, was eine Föderation aller Aspekte gewährleistet. Dadurch wird sichergestellt, dass alle Rollen definiert sind und von mehreren Parteien ausgeführt werden können. So werden Schwachstellen oder „Macht“ innerhalb des Daten Ökosystems verhindert.

Sie können mit der Nutzung des iSHARE Trust Framework für den Datenaustausch beginnen, indem Sie die technischen Spezifikationen implementieren, Ihre Governance definieren und mit gleichgesinnten Organisationen zusammenarbeiten. Wir stellen Ihnen das DSSC-basierte Data Space Template zur Verfügung, um Sie bei der Definition Ihres Data Spaces zu unterstützen. In Österreich ist iSHARE bei nexyo implementiert.

Schlüsselmerkmale des iSHARE Trust Framework

- Föderierter und dezentraler Ansatz: Das Framework arbeitet zentrale Befugnis, im Voraus ausgetauschte Authentifizierungsschlüssel oder Details von Teilnehmenden. Die Parteien erhalten Zugang zum Data Space oder Netzwerk ausschließlich über vertrauenswürdige Onboarding-Verfahren. Jede Interaktion wird anhand der vertrauenswürdigen Liste (Teilnehmer:innen-Register) und der Berechtigungen validiert.

- Technische Komponenten: Diese Kernfunktion stützt sich auf das Register der Teilnehmer:innen, Berechtigungsprüfungen (Policies) und Mechanismen für das Identitäts- und Zugangsmanagement (Identity and Access Management – IAM).

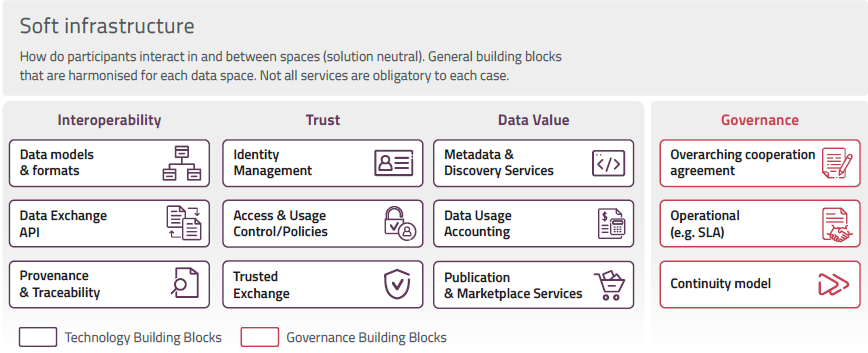

Data Spaces Building Blocks

© iSHARE Foundation

Die technische Implementierung verstehen

Die Entwickler:innen implementieren ein Identifizierungs-, Authentifizierungs- und Autorisierungsprotokoll sowohl für die Maschine-zu-Maschine- (M2M) und Mensch-zu-Maschine-Kommunikation (H2M) auf der Grundlage einer JSON REST API-Architektur.

Die Authentifizierung hängt stark von Zertifikaten der Public Key Infrastructure (PKI) und öffentlichen/privaten Schlüsselpaaren ab. JSON Web Tokens (JWTs) sind entscheidend für den Schutz der Integrität der Nachrichteninhalte. Jede:r Teilnehmer:in validiert die Signaturen und interpretiert den JWT-Inhalt unter Berücksichtigung der kontextbezogenen Anforderungen.

Wollen auch Sie eine treibende Kraft der Innovation in der Datenwirtschaft sein? Werden Sie ein Teil der Data Sharing Community!